Laboratorio - Open Redirect

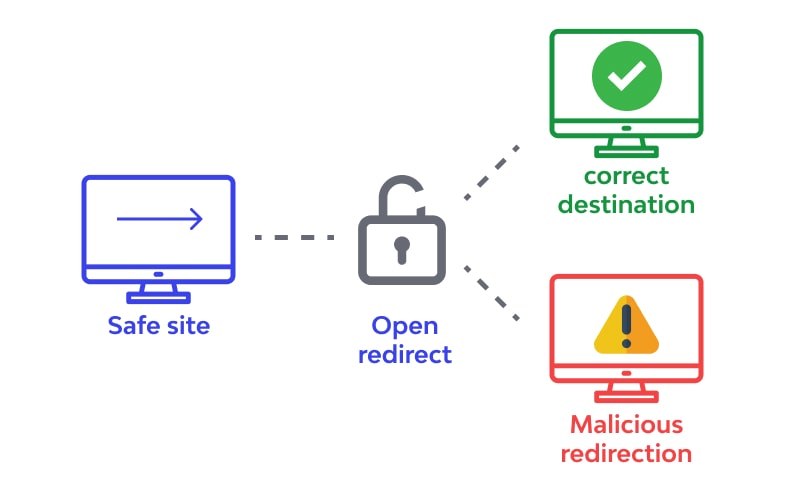

Esta vulnerabilidad se aplica cuando la aplicación web (vulnerable) permite a un atacante manipular la dirección URL de redireccionamiento hacia una página web, en este caso, hacia un sitio web malicioso o un sitio web al que se desee atacar (DoS)

Laboratorio con Docker: skf-labs

Nos lo descargamos: svn checkout https://github.com/blabla1337/skf-labs/trunk/python/Url-redirection

Agregamos el argumento port=80 en la línea 25 del archivo redirect.py

1

app.run(host='0.0.0.0', host=80)

- Desplegamos docker build -t openredirect .

- Por último ejecutamos el contenedor **docker run -p 80:80

**

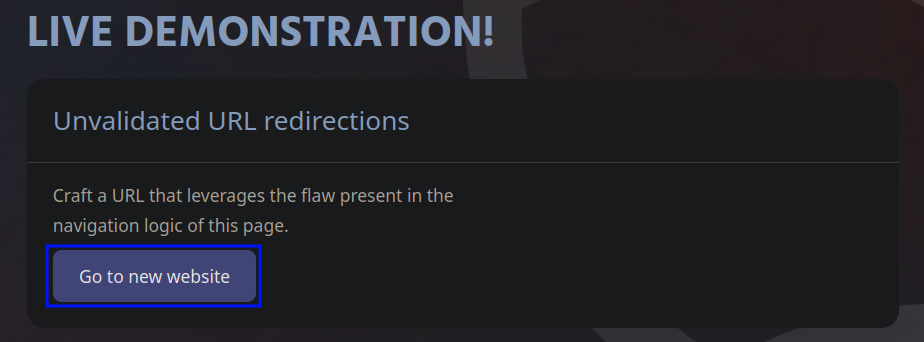

Si visitamos la página web veremos lo siguiente

- Al dar clic en

Go to new websitenos saldrá el mensajeWelcome to the new website!y la url cambiará ahttp://localhost/newsite

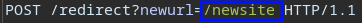

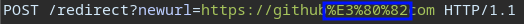

Al capturar la petición con Burp Suite vemos que se tramita una petición por POST a /redirect

- El parámetro

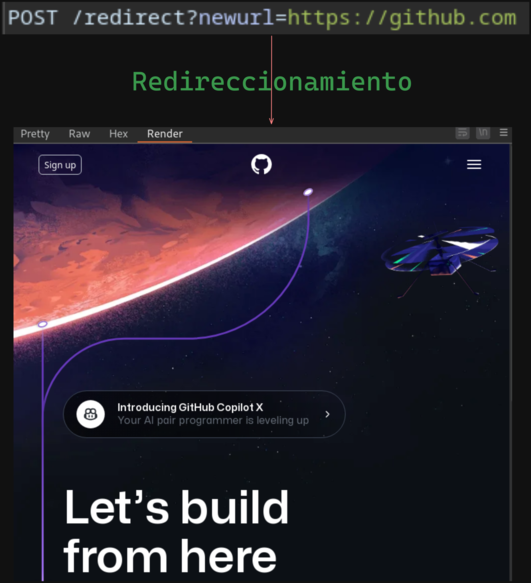

/newsitees el vulnerable, ya que aquí enviamos la url del sitio al cuál queremos redireccionar. - Si indicamos un url de cualquier otro sitio web (Ej. https://github.com), veremos que somos redireccionados hacia allí.

Laboratorio ✌: skf-labs

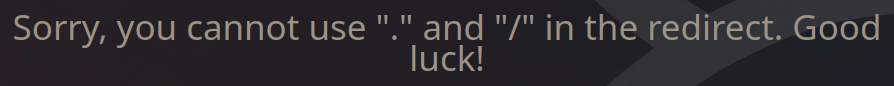

Si usamos una url normal, veremos el siguiente mensaje al enviar la petición al servidor

- Bypass Filtros: PayloadAllTheThings

Capturamos la petición con Burp Suite y enviamos lo siguiente

- Reemplazamos

.por%E3%80%82

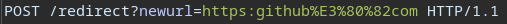

Y seremos redirigidos a https://github.com

Laboratorio 3️⃣: skf-labs

Si enviamos la url https://github%E3%80%82com vemos el siguiente mensaje

- Si leemos formas de bypassear este filtro en

PayloadAllTheThingsveremos que podemos usar:https:google.comsin los símbolos//

Y seremos redirigidos a https://github.com