Vulnhub - Ripper

Máquina Linux de nivel Medium de Vulnhub.

Técnicas usadas: Information Leakage. Esta máquina se base en la enumeración tanto del sistema web como una vez dentro del sistema.

Fase de Reconocimiento 🧣

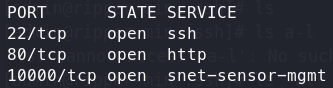

a. Enumeramos los puertos que están abiertos.

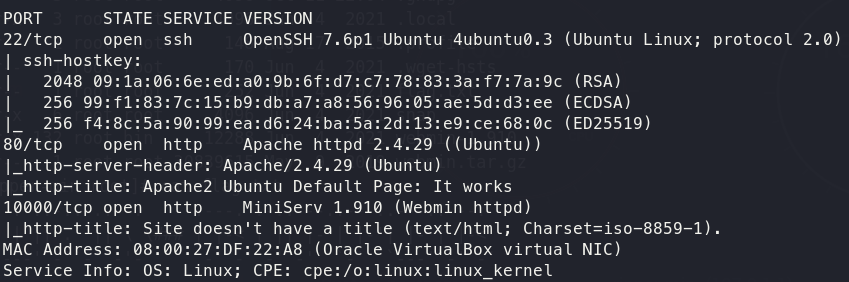

b. Vemos las versiones de los servicios que se están ejecutando en los puertos

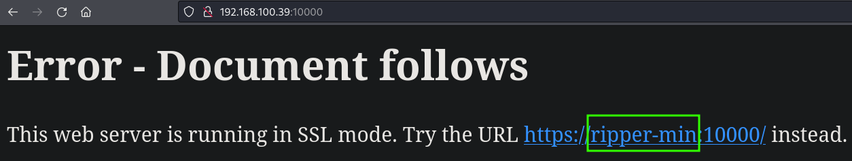

c. Al visitar MiniServ veremos un dominio el cual añadiremos al fichero /etc/hosts

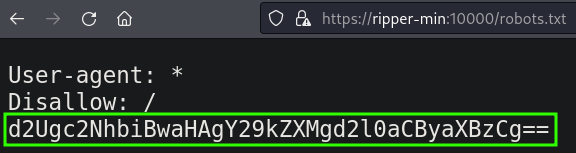

Al fuzzer por archivos comunes (robots.txt) veremos una cadena encodeada en base64

Si la decodeamos obtendremos el siguiente mensaje: we scan php codes with rips

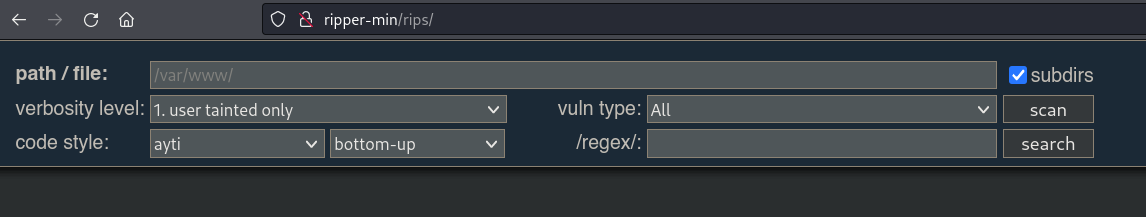

d. Al investigar por algo relacionado con Rips y php llegamos a que es un servicio que analiza código estático. Este servicio existe en la ruta http://ripper-min/rips

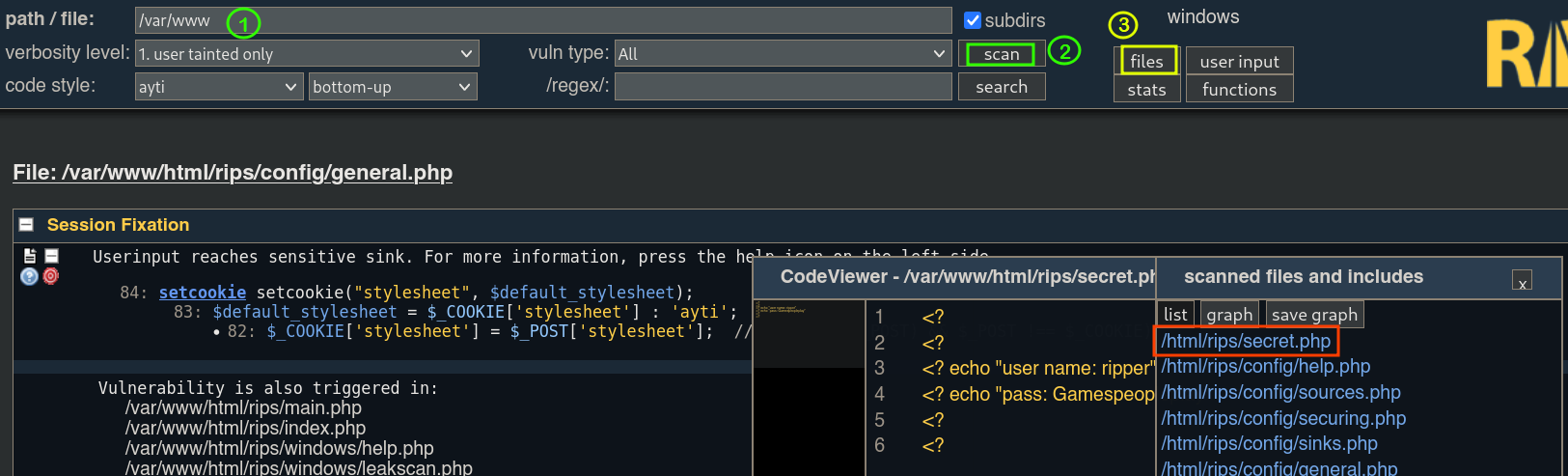

Si aquí analizamos la ruta /var/www encontraremos un fichero con credenciales válidas para el servicio SSH

Escalada de Privilegios 💹

a. Al ver nuestro fichero .bash_history encontramos un archivo ‘secret.file’ en el directorio /mnt

1

2

3

4

ripper@ripper-min:~$ cat .bash_history

<SNIP>

cd /mnt/

cat secret.file

El fichero ‘/mnt/secret.file’ contiene la contraseña del usuario

cubes1 2 3 4 5 6 7

ripper@ripper-min:/mnt$ ls /home/ cubes ripper ripper@ripper-min:/mnt$ cat secret.file -passwd : Il00tpeople ripper@ripper-min:/mnt$ su cubes Password: Il00tpeople cubes@ripper-min:/mnt$

b. Ahora, vemos el fichero .bash_history del usuario ‘cubes’

1

2

3

4

5

cubes@ripper-min:~$ cat .bash_history

cd /var/

cd webmin/

cd backup/

cat miniserv.log

El fichero ‘miniserv.log’ contiene credenciales válidas para el servicio

Webmin1 2 3

cubes@ripper-min:/var/webmin/backup$ cat miniser.log <SNIP> [04/Jun/2021:11:33:16 -0400] [10.0.0.154] Authentication : session_login.cgi=username=admin&pass=tokiohotel

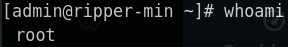

c. Si nos autenticamos y ejecutamos comandos veremos que somos el usuario root

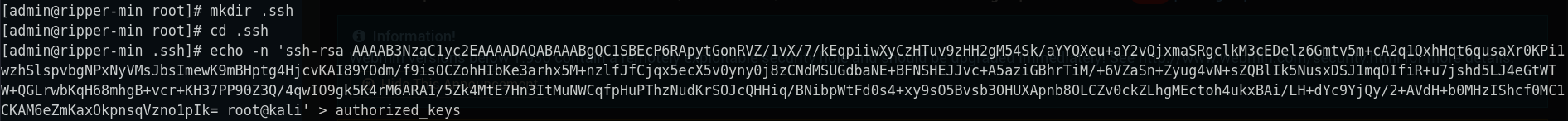

d. Para autenticarnos por SSH como el usuario root, primero generamos un par de claves SSH en nuestra máquina y copiamos la clave id_rsa.pub en el fichero ‘authorized_keys’ en la máquina Ripper

1

❯ ssh-keygen

Ahora ya podemos conectarnos como el usuario root con nuestra clave id_rsa privada

1 2

❯ ssh root@192.168.100.39 -i id_rsa root@ripper-min:~#